Protecting data and information is no longer as easy as locking a file cabinet. Today, critical and confidential information may be scattered across an organization. Furthermore, an organization may be entrusted with employee information, health records, financial data, intellectual property, and more, yet not own any of it.

The practice of safeguarding data has evolved into a system that has moved beyond the IT department to the boardroom, involving all staff, management, and executives. It’s not difficult to see why. The cost of breaches continues to climb, and organizations are just beginning to understand that it takes more than firewalls and advanced equipment to keep data safe. Rather, you need a culture of information security that uses technology assets wisely, trains personnel to treat confidential information with integrity, and plans for continuous improvement in the face of escalating threats.

Organizations can start meeting the challenge by establishing an information security management system (ISMS). We will examine information security management and information security management systems — particularly how their implementation protects information assets now and into the future.

What Is Information Security Management (ISM)?

Information is an important asset and, as such, an integral resource for business continuity and growth. Information security management (ISM) sets the controls that protect confidential, sensitive, and personal information from damage, theft, or misuse.

Information comes in many forms, requires varying degrees of risk, and demands disparate methods of protection. You manage information assets differently based on the potential damage from threats and vulnerabilities. You must factor both human and behavioral elements into these controls, as well as the technology you’ve implemented to thwart attacks, breaches, and misuse.

Why Is Information Security Management Important?

Information security is a hot topic. Proprietary, confidential, sensitive, and intellectual data or information are all recognized as valuable assets that require protection from internal and external threats. If information is breached, stolen, or mishandled, it can cause personal harm to an individual, impede the ability for a business to continue operating, tarnish a reputation, and result in extensive financial damages, including reparations and regulatory fines.

Information security management helps organizations stay on top of threats and vulnerabilities, minimize and mitigate risk, and ensure business continuity. With the rise in cybersecurity risks, information security management has become even more important. Many industries have mandated information storage, usage, transmission, and disposal compliance requirements that are monitored by government and/or industry regulators.

By formulating management policies and plans, organizations can take the first step in developing an information security management system. These systems also require continuous updates and improvements to meet the organizational, managerial, and technical demands that keep information safe from accidental or intentional disclosure.

Who Is Involved in Information Security Management?

Information security is no longer just a set of directives and equipment that is managed by the IT department. It is now a top-down initiative that spans multiple operational areas, including the C-suite, human resources, finance, sales, and customer service, as well as IT.

ISM sets the goals and provides oversight for the development of ISMS that controls the integrity, accessibility, and protection of sensitive information. For example, employees may accidentally encounter or steal internal information without external interference. As such, organizations need to develop a culture that stresses the importance of information security. ISM provides both technological safeguards and policies that set guidelines and educate about confidentiality. With ISM, the organization can define and deploy the process so that employees don’t mishandle information.

Information Security Management Across Industries

All organizations that maintain sensitive or confidential data need an information security policy and plan, whether it’s detailed in two pages or 200. Employee records, which include Social Security numbers and other sensitive personal data, are an example of information assets. Organizations typically maintain these in a file cabinet or in the cloud.

However, several industries have regulations that carry compliance reporting responsibilities. Financial institutions and banks fall under the Payment Card Industry Data Security Standard (PCI-DSS), federal agencies follow the Federal Information Security Modernization Act (FISMA), and the healthcare industry adheres to information protections and compliance functions under the Health Insurance Portability and Accountability Act (HIPAA).

What Is the Federal Information Security Management Act?

The E-Government Act of 2002 addressed information security for government data and protection. That mandate became the Federal Information Security Management Act (FISMA). FISMA called for the development, documentation, and implementation of a “risk-based policy for cost-effective security” for all federal agencies. It also mandates yearly reviews of information security to prove the risk of a breach is at or below accepted standards.

Federal agencies work with the National Institute of Standards and Technology (NIST) to achieve and demonstrate compliance. NIST is charged with developing standards and a validation process framework for agency information security. The compliance framework calls for information asset inventory, risk assessments, security controls and plans, certifications, and monitoring.

In 2014, the Federal Information Security Modernization Act, also known as FISMA reform, was signed into law. The new mandate emphasizes information asset protection and response to cybersecurity risk.

What Does ISMS Stand For?

Information security management systems (ISMS) are made up of controls, processes, plans, and policies that are continually updated as security needs change. The purpose of an ISMS is to outline the security goals, management, and mitigation plans for information assets.

An ISMS is not one-size-fits-all structure, but is built with organizational need, risk assessment, and known vulnerabilities in mind. Business size, industry regulations and security requirements, processes, and overall objectives also factor into the development of the ISMS. The ISMS provides a level of risk assurance based on process maturity and broadness of implementation. An independent audit by a certification body CB can approve an organization’s ISMS.

What Are Information Security Policies?

According to Michael E. Whitman and Herbert J. Mattord in their book Management of Information Security, “a quality information security program begins and ends with policy.” A policy is a high-level set of rules that drives decision making. An information security policy, such as one for large enterprises, is sponsored by executive management and written in a short, to-the-point manner. The policy should consider the culture of the organization and its risk factors, and should also recognize outside influences, such as the regulatory environment.

Internally, the policy should have an owner who is responsible for oversight, implementation, and continuous improvement. This includes setting realistic goals, identifying organizational weaknesses, and communicating version implementation so that the most current policy is always in use. For example, a policy may state, “We will monitor and/or block all internet sites that are deemed harmful or unrelated to business.”

What Is an Information Security Management Plan?

The information security management plan includes tactical details on how you intend to achieve the policy. Since information security is more than the purchase and use of technology to protect the data, Whitman and Mattord state that, in order to succeed, a plan must have the cooperation and buy-in of everyone involved. Using a framework such as the NIST model or ISO 27001, an information security management plan defines and implements controls that focus on running the information system, security methods, and technical controls associated with the technology solutions.

An information security management plan typically includes management, operational, and technical safeguards. Below you will find a sample list of security controls that can be included in your security management plan:

Management:

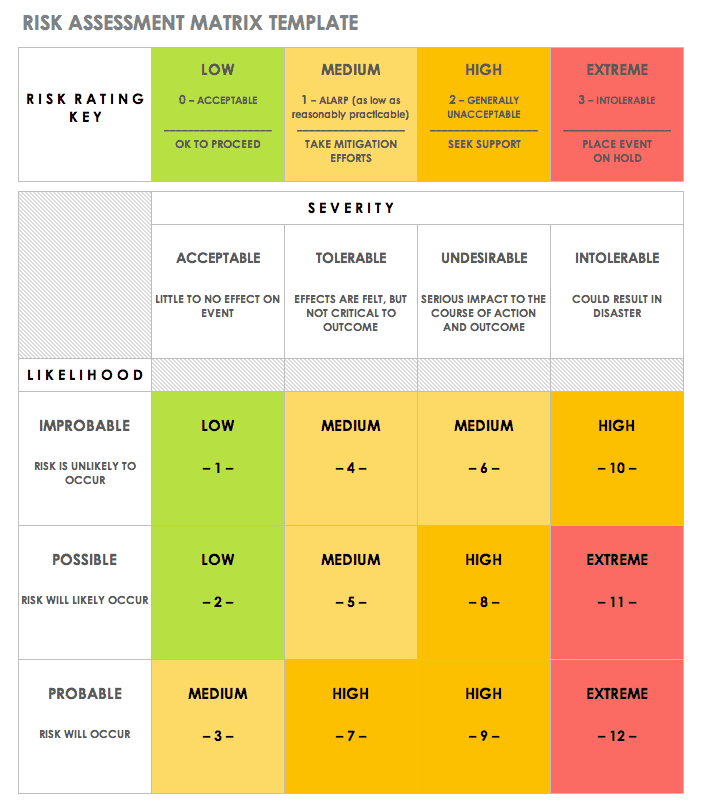

- Risk assessment

Download Risk Assessment Matrix Template

Excel | Word | PDF | Smartsheet

- Planning

- System and services acquisition

- Certification, accreditation, and security assessments

Operational:

- Personnel security

- Physical and environmental protection

- Contingency planning

- Configuration management

- Maintenance

- System and information integrity

- Media protection

- Incident response

- Awareness and training

Technical:

- Identification and authentication

- Access control

- Audit and accountability

- System and communications protection

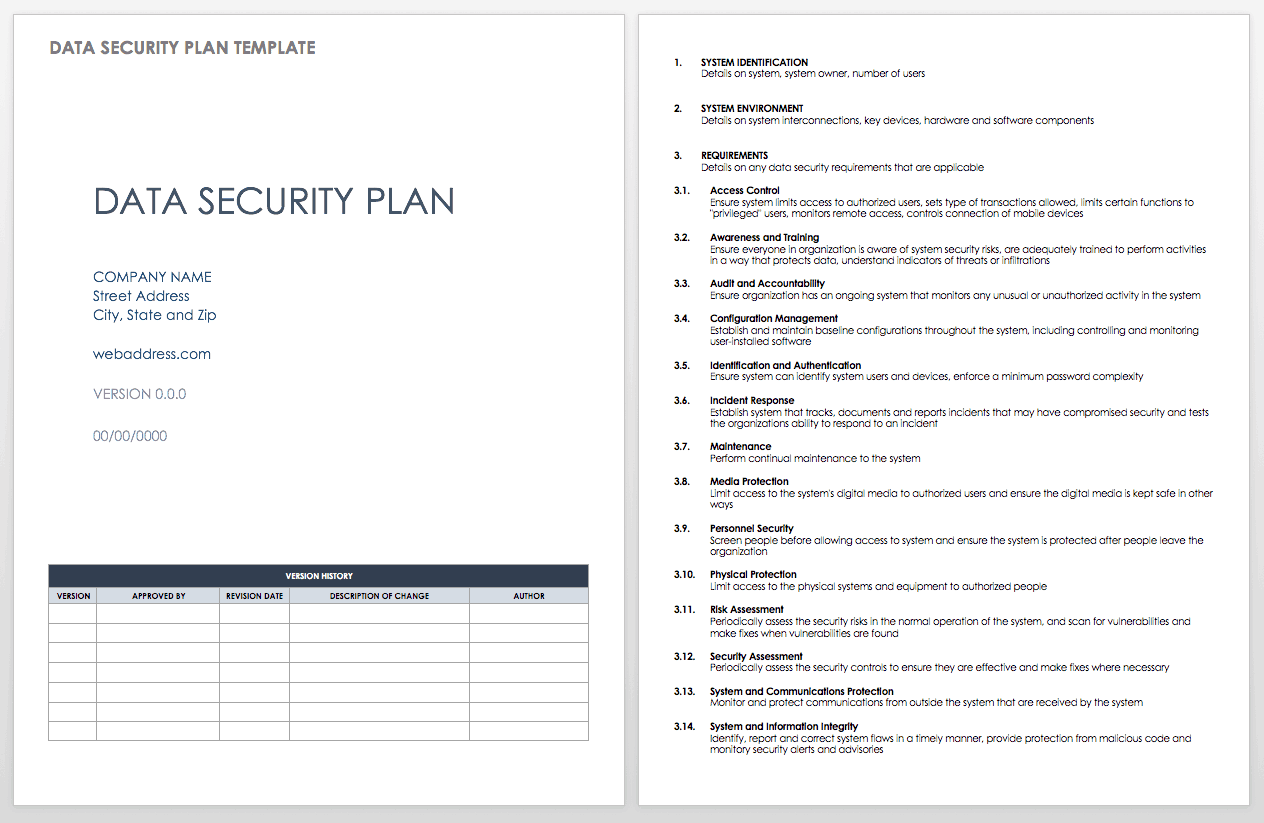

A data security plan is an essential part of your overall ISMS. Below you will find a template that will help you plan for data security and guide you in the development of other information security plans.

Download Data Security Plan Template — Word

What Is the Information Security Management Framework?

The International Standards Organization (ISO) develops standards and frameworks spanning all industry verticals, including manufacturing, food safety, technology, and healthcare. ISO/IEC 27001 is one of over 20,000 standards created by ISO. ISO/IEC 27001:2013 focuses on the structure and implementation of an ISMS.

What Is ISO/IEC 27001?

The International Standards Organization 27001 (ISO/IEC 27001) standard “specifies the requirements for establishing, implementing, maintaining, and continuous improvement for an information security management system.” The flexible framework is structured so that organizations of all sizes can implement it. Like the NIST framework for federal agencies, ISO/IEC 27001 is a best practice framework to guide the development of an ISMS. The standard is updated regularly, and includes 114 security measures organized in 14 control clauses.

These clauses are listed below:

- Clause 5: Information Security Policies

- Clause 6: Organization of Information Security

- Clause 7: Human Resource Security

- Clause 8: Asset Management

- Clause 9: Access Control

- Clause 10: Cryptography

- Clause 11: Physical and Environmental Security

- Clause 12: Operations Security

- Clause 13: Communication Security

- Clause 14: System Acquisition, Development, and Maintenance

- Clause 15: Supplier Relationships

- Clause 16: Information Security Incident Management

- Clause 17: Information Security Aspects of Business Continuity Management

- Clause 18: Compliance

The 2013 standard places less emphasis on the long-standing practice of plan, do, check, act (PDCA), also known as the Deming Cycle. (William Edwards Deming is credited with modern quality control initiatives, including PDCA, total quality management, and plan, do, study, act.) Instead, the standard focuses more on measurement and evaluation against organizational goals.

The standard also includes guidance for compliance when organizations outsource all or part of their IT or ISMS to a third party.

An accredited organization can certify ISMS as ISO 27001 compliant. The certification is a multistage audit performed by a third party.

The Benefits of an ISMS: Why You Need One

It is easy to understand why even small organizations require an ISMS. Maintaining information integrity is both a function of how an organization secures sensitive information and how it plans for mitigating threats as they increase in scope and frequency.

Today’s information integrity cannot wholly rely on technology solutions and firewalls. Internal misuse can be as damaging as a technical breach. Thus, organizations must educate the workforce on the proper handling of sensitive and confidential information. A top-down ISMS recognizes and plans for information protection by physically sheltering assets, as well as preventing misuse internally, whether by accident or design.

An ISMS will defend against information breach or misuse, but if a breach occurs, it will also provide plans to minimize damage. When an organization applies a regulatory framework, it helps prove that its systems are in compliance in case of an audit. You can construct an ISMS to factor multiple regulatory mandates into one cohesive structure that is visible to all stakeholders.

Preventing breaches or misuse of sensitive or confidential information engenders trust, which is a market differentiator for many industries. And by having a structured system that values both policy and technology modernization, you institutionalize continuous improvement, budgets, documentation, monitoring, long-range forecasts, and education within the corporate culture for information integrity and availability.

How to Implement an Information Security Management System

People, process, and technology are essential for the successful implementation of an ISMS. When implementing an ISMS, you’ll notice many similarities to a change initiative. First, you generate buy-in from all stakeholders. You can best accomplish this through informing, training, and developing a culture of information protection.

Many organizations institute a PDCA protocol. This model establishes a cyclical and repeatable process for initiating, analyzing, and updating the ISMS. The goal is to practice continuous improvement as information security protocols evolve to meet the changing threats and regulations.

- Plan: Gain buy-in from stakeholders, analyze security needs, establish the ISMS policy, objectives, processes, and procedures.

- Do: Implement the ISMS policy and train personnel.

- Check: Analyze and monitor the performance (performance testing) of ISMS processes against milestones and measure overall effectiveness.

- Act: Continually correct and improve the ISMS.

What to Look for in Information Security Management Technology

With technology solutions, you can build and implement an ISMS more easily than you could adapt a system from a one-size-fits-all generic model. Many solutions include databases with controls for common threats and vulnerabilities. Reporting is an important feature that is more functional if templates are customizable while still aligning with ISO 27001 or other frameworks.

Look for a system that can meet the organization’s unique needs for regulatory or legislative reporting, accessibility controls, and integrations with third-party partners.

Features to look for:

- Standards Compatibility: Ensure the solution aligns with ISO/IEC 27000 and other important ISMS policies and standards.

- ISMS Evaluations: Look for the ability to support risk assessments (ethical hacking) and other periodic process and security assessments.

- Activity Tracking: Monitor and track audits, security incidents, infrastructure changes, and security measures.

- Relationship Building: Map relationships between assets, such as information systems, processes, and services.

- Reports and Dashboards: Create reports and dashboards, including a risk register, that are relevant to various stakeholders.

As cybercrimes increase, the need for information security is a top priority for many CEOs —and it can provide a competitive edge. Organizations that successfully protect valuable and vulnerable information enjoy the benefits of industry leadership and regulatory compliance, as well as maintain the trust of their customers. Implementing an ISMS isn’t always easy, and it requires buy-in from the organization, but the benefits are worth the investment in the long run.

Improve Information and Data Security with Smartsheet

Empower your people to go above and beyond with a flexible platform designed to match the needs of your team — and adapt as those needs change.

The Smartsheet platform makes it easy to plan, capture, manage, and report on work from anywhere, helping your team be more effective and get more done. Report on key metrics and get real-time visibility into work as it happens with roll-up reports, dashboards, and automated workflows built to keep your team connected and informed.

When teams have clarity into the work getting done, there’s no telling how much more they can accomplish in the same amount of time. Try Smartsheet for free, today.

Any articles, templates, or information provided by Smartsheet on the website are for reference only. While we strive to keep the information up to date and correct, we make no representations or warranties of any kind, express or implied, about the completeness, accuracy, reliability, suitability, or availability with respect to the website or the information, articles, templates, or related graphics contained on the website. Any reliance you place on such information is therefore strictly at your own risk.

These templates are provided as samples only. These templates are in no way meant as legal or compliance advice. Users of these templates must determine what information is necessary and needed to accomplish their objectives.

Управление информационной безопасностью (Менеджмент ИБ)

| Слушать на Google Podcasts | Слушать на Mave | Слушать на Яндекс Музыке |

Руслан Рахметов, Security Vision

Оглавление:

1. Задача экономически эффективного управления информационной безопасностью

2. Серия стандартов ISO/IEC 27000

3. Серия публикации NIST SP 800 series

4. Документ CIS TOP-20 Controls

5. Этапы выстраивания системы менеджмента информационной безопасности

Друзья, в процессе обсуждения тем управления рисками, формирования Центров SOC, внедрением и настройкой систем SIEM, SGRC и IRP / SOAR мы, скорее, рассуждали о вопросах информационной безопасности с позиции крупных компаний, обладающих достаточными ресурсами для внедрения процессов управления кибербезопасностью. При этом не стоит забывать, что вопросы обеспечения информационной безопасности на сегодняшний день стоят остро и у представителей сегмента среднего и малого бизнеса (СМБ-сегмент, или SMB — Small & Medium Business).

Данные организации подчас подпадают под действия разнообразных законодательных норм в части защиты информации, а ресурсов (как финансовых, так и людских) у них, как правило, катастрофически не хватает. При этом воспользоваться всем спектром услуг по аутсорсингу функций информационной безопасности опять же мешает ограниченный бюджет. Учтем также, что объектами атак в последнее время все чаще становятся именно представители СМБ-сегмента — отчасти по причине недостаточной защищенности, отчасти из-за повышенного интереса к ним со стороны хакеров, использующих взломанные инфраструктуры как своеобразный «плацдарм» для последующих атак на более крупные мишени, которые могут являться контрагентами (партнерами или, чаще всего, заказчиками) таких небольших организаций. Таким образом, потребность во внедрении процессов информационной безопасности и последующего управления ими носит осознанный характер: руководство и собственники из СМБ-сегмента все чаще слышат о последствиях успешных атак, которые при похожем сценарии вполне могут привести к краху и их фирмы.

Итак, построение процессов кибербезопасности становится уже не только законодательным требованием, но и необходимым условием для устойчивого развития организации, что в современных реалиях цифровой экономики особенно очевидно. При этом налицо еще одна сложность — острый недостаток квалифицированных кадров в области ИБ сужает список возможных претендентов на должность CISO (Chief Information Security Officer), т.е. руководителя направления информационной безопасности, которые будут готовы трудоустроиться в небольшую компанию, обладающую ограниченным бюджетом и не имеющую возможности предложить компенсацию на уровне более крупных организаций.

Выходом из ситуации может стать передача задач обеспечения кибербезопасности Департаменту ИТ, но, несмотря на казалось бы схожее направление деятельности, совмещение функций ИТ и ИБ будет таким же неэффективным, а может и вовсе вредным, как попытки, например, совместить функции бухгалтерии и планово-экономического отдела. Вывод напрашивается очевидный: принять молодого специалиста по кибербезопасности в Департамент ИТ с перспективой расширения функции ИБ до отдела (или департамента), поручив ему выстроить основные процессы защиты информации. Система менеджмента информационной безопасности будет зависеть от выбранных парадигм, стандартов и рекомендаций, которые и определят вектор становления и развития функции кибербезопасности в компании. Эффективность данной системы будет определяться способностью минимизировать киберриски и обрабатывать инциденты информационной безопасности.

Для корректного построения функций управления информационной безопасностью в компании требуется не только найм сотрудника с профильным образованием и опытом работы. Фундаментом всех процессов кибербезопасности должны стать внутренние нормативные документы, определяющие деятельность по защите информации: политики, стандарты, регламенты, процедуры и инструкции по информационной безопасности. Ответственный за систему управления защитой информации и применение средств менеджмента информационной безопасности должен обратиться к нормам текущего законодательства по защите информации, выстраивая процессы ИБ в соответствии с нормативными рекомендациями и требованиями. При этом можно руководствоваться и мировым опытом фреймворков управления информационной безопасностью и киберрисками, например, серией международных стандартов ISO 27000, документами NIST SP 800-ой серии, а также рекомендациями некоммерческой организации CIS (Center for Internet Security). Расскажем о них подробнее.

Итак, серия стандартов ISO/IEC 27000 разработана организациями ISO (International Organization for Standardization, Международная организация по стандартизации) и IEC (International Electrotechnical Commission, Международная электротехническая комиссия). Данная серия стандартов посвящена внедрению Системы Менеджмента Информационной Безопасности (сокращенно — СМИБ, или ISMS — Information Security Management System). Некоторые стандарты из данной серии были адаптированы в РФ и имеют префикс ГОСТ Р ИСО/МЭК. Какие стандарты входят в данную серию:

-

ISO 27000 «СМИБ. Обзор и глоссарий»

-

ISO 27001 «СМИБ. Требования»

-

ISO 27002 «СМИБ. Свод практических правил для обеспечения мер ИБ»

-

ISO 27003 «СМИБ. Руководство по внедрению СМИБ»

-

ISO 27004 «СМИБ. Мониторинг, измерения, анализ и оценка»

-

ISO 27005 «СМИБ. Управление рисками информационной безопасности»

-

ISO 27018 «Свод практических правил по защите персональных данных в публичных облаках»

-

ISO 27031 «Руководство по готовности информационно-коммуникационных технологий к обеспечению непрерывности бизнеса»

-

ISO 27032 «Руководство по кибербезопасности»

-

ISO 27035 «Управление инцидентами информационной безопасности»

-

ISO 27036 «Информационная безопасность при взаимоотношениях с поставщиками»

-

ISO 27039 «Выбор, настройка и работа с системами обнаружения и предотвращения вторжений»

-

ISO 27043 «Принципы и процессы расследования инцидентов информационной безопасности»

- ISO 27102 «Руководство по киберстрахованию»

По стандартам серии ГОСТ Р ИСО/МЭК 27000, основные фазы построения системы обеспечения информационной безопасности должны соответствовать принципам P.D.C.A.-цикла Деминга для управления процессами: Plan – Do – Check – Act (Планирование – Выполнение – Оценка – Корректировка). Перечень этих фаз таков:

-

Оценка необходимости и потребности компании в мерах ЗИ путем оценки рисков и моделирования угроз/нарушителей;

-

Внедрение и обеспечение процессов ИБ, мер защиты и иных контрмер для противодействия выявленным актуальным угрозам;

-

Мониторинг и регулярный пересмотр эффективности работы СМИБ;

-

Непрерывное совершенствование СМИБ.

При этом ключевыми компонентами системы управления информационной безопасности будут:

-

Локальные нормативные акты (ЛНА)

-

Сотрудники с определенными должностными обязанностями

-

Процессы управления:

1. Внедрением ЛНА

2. Повышением квалификации и осведомленности сотрудников

3. Планированием

4. Внедрением мер защиты

5. Текущей деятельностью

6. Оценкой эффективности

7. Анализом со стороны руководства

8. Совершенствованием

В стандарте ISO/IEC 27001:2013 приведен перечень процессов обеспечения информационной безопасности для выстраивания корректной системы менеджмента ИБ, который включает в себя процессы управления учетными записями, логическим доступом, проверки и работы с персоналом, управления активами, классификации информации по степени важности, криптографической защиты информации, обеспечения физической безопасности, защиты от вредоносного ПО, обеспечения непрерывности бизнес-процессов, аудита и мониторинга событий информационной безопасности и управления инцидентами ИБ, управления уязвимостями, а также процессы обеспечения сетевой безопасности, безопасности при самостоятельной разработке ПО, процессы контроля информационного взаимодействия с контрагентами, соответствия применимым законодательным требованиям и проведения независимых аудитов информационной безопасности. При этом каждый из процессов подробно описан и разбит на подпроцессы для детализации требований к выстраиванию системы управления ИБ и настройки систем ИБ в компании. Стандарты ISO 27002 и 27003 дают детальное пояснение и рекомендации по всем требованиям и процессам, стандарт ISO 27004 содержит требования по мониторингу и аудиту выстроенной системы менеджмента информационной безопасности, а документ ISO 27005 посвящен управлению киберрисками. Разумеется, все документы данной серии стандартов логически взаимосвязаны и оперируют единым терминологическим аппаратом, приведенным в заглавном стандарте ISO 27000.

Перейдем к серии публикаций NIST (National Institute of Standards and Technology, Национальный институт стандартов и технологий США), который включает в себя набор взаимосвязанных т.н. «специальных публикаций» (англ. Special Publication (SP)). Набор документов NIST SP 800-ой серии содержит в себе логически связанные положения и рекомендации по менеджменту информационной безопасности, в частности, по управлению киберрисками (публикации NIST SP 800-39, NIST SP 800-37, NIST SP 800-30), мониторингу информационной безопасности (NIST SP 800-137), по обработке инцидентов ИБ (NIST SP 800-61, NIST SP 800-83, NIST SP 800-86), оценке эффективности выстроенной системы менеджмента информационной безопасности (NIST SP 800-55), управлению журналами аудита (NIST SP 800-92), а также по реализации мер обеспечения информационной безопасности (NIST SP 800-53). Остановимся подробнее на последнем документе.

Итак, публикация NIST SP 800-53 регулярно обновляется (последняя ревизия NIST SP 800-53 Rev.5 была выпущена в сентябре 2020 г.) и содержит в себе всеобъемлющий список мер защиты информации в сочетании с рекомендациями по их практическому внедрению. В приложении NIST SP 800-53A содержатся методы оценки внедренных мер, а в NIST SP 800-53B приведены базовые уровни мер. В перечне мер указаны такие основные требования, как контроль доступа, проведение обучения персонала, аудит, мониторинг, управление изменениями и конфигурациями, планирование непрерывности бизнес-процессов, обеспечение аутентификации, реагирование на инциденты (т.е. инцидент менеджмент), защита носителей информации, обеспечение физической и кадровой безопасности, защита персональных данных, оценка киберрисков, вопросы приобретения систем и сервисов и управление цепочками поставок, а также защита и целостность систем и средств коммуникаций. При этом каждая из мер защиты раскрыта исключительно подробно, с перечнем конкретных действий для реализации каждой меры, с возможностью адаптации под нужды и возможности конкретной организации для построения целостной, гибкой, логически связанной системы менеджмента информационной безопасности и корректной настройки средств менеджмента информационной безопасности.

Говоря о достижении значимых целей в разумные сроки с привлечением ограниченного количества ресурсов, часто употребляют такие термины, как quick wins («быстрые победы») и low-hanging fruits («низко висящие фрукты»). В полной мере данные термины применимы к документу CIS TOP-20 Controls («20 лучших мер защиты»), разработанному некоммерческой организацией CIS (Center for Internet Security), последняя версия 7.1 которого вышла в 2020 г. В документе перечислены 20 наиболее эффективных мер защиты информации для построения системы менеджмента информационной безопасности в условиях ограниченных ресурсов (временных, кадровых, финансовых). Кроме указанных экспертных рекомендаций по реализации мер ИБ, CIS выпускает также практические документы – Benchmarks (бенчмарки, «золотые стандарты») с перечнем конкретных действий по настройке операционных систем, программного обеспечения, средств защиты информации (СЗИ).

Итак, документ CIS TOP-20 Controls содержит 20 простых, но эффективных мер защиты (технических, организационных), разделенных на группы:

Базовые:

1. Инвентаризация и контроль аппаратных активов

2. Инвентаризация и контроль программных активов

3. Непрерывное управление уязвимостями

4. Контроль использования административных полномочий

5. Защищенная настройка ПО и АО на устройствах

6. Мониторинг и анализ журналов доступа (логов)

Основные:

7. Защита email-клиентов и браузеров

8. Защита от ВПО

9. Ограничение и контроль использования сетевых портов, сервисов и протоколов

10. Возможности по восстановлению данных

11. Защищенная настройка сетевых устройств (межсетевые экраны, маршрутизаторы, коммутаторы)

12. Защита информационного периметра

13. Защита данных

14. Контролируемый доступ на основе принципа служебной необходимости

15. Контроль беспроводного доступа

16. Мониторинг и контроль учетных записей

Организационные:

17. Программа повышения осведомленности и обучение сотрудников

18. Безопасность прикладного ПО (безопасная разработка)

19. Управление и реагирование на инциденты

20. Тесты на проникновение и тесты Red Team

Применение указанных мер защиты позволит в достаточно сжатые сроки выстроить основы экономически эффективной системы менеджмента информационной безопасности, которую в дальнейшем будет легко развить до более продвинутой, применяя уже более затратные и сложные меры защиты информации.

Давайте вернемся на место нашего воображаемого героя — недавно нанятого специалиста по кибербезопасности. Представим, что он ознакомился с доступными методическими рекомендациями и нормативными требованиями и выбрал тот фреймворк, который наиболее применим и актуален в его ситуации. Но кроме этого выбора, ему предстоит осуществить практических рабочих действий, которые помогут в конечном итоге выстроить процессы управления кибербезопасностью и отладить систему менеджмента информационной безопасности. Какими могут быть его шаги? Предлагаем следующие этапы выстраивания системы менеджмента информационной безопасности:

-

Изучение бизнеса компании, включая бизнес-процессы, используемые технологии, средства защиты.

-

Выявление киберрисков, угроз ИБ, применимых регуляторных норм.

-

Выбор наиболее подходящих стандартов, рекомендаций и лучших практик для выстраивания процессов ИБ конкретно в данной компании.

-

Составление списка мер защиты (организационные, технические, физические), которые закрывают выявленные риски и угрозы.

-

Дополнение списка мерами, которые продиктованы регуляторными нормами.

-

Разработка и утверждение локальной (внутренней) нормативной документации (сначала политики и стандарты ИБ, затем по мере необходимости регламенты, процедуры, инструкции – с индексами документов, грифом, сквозной нумерацией, историей изменений, версионностью, списком согласовавших и утвердивших).

-

Повторный анализ имеющихся СЗИ – реализуют ли они все выявленные необходимые меры защиты?

-

Выбор новых СЗИ и/или модернизация старых. Экономическое обоснование затрат (инвестиций) в СЗИ. Приобретение СЗИ.

-

Набор новых сотрудников в подразделение защиты информации для работы с выбранными технологиями и средствами ИБ или прохождение обучения работе с ними самостоятельно.

-

Внедрение СЗИ (силами подрядчиков или самостоятельно), первичная настройка.

-

Контроль выполнения локальных нормативных актов с помощью СЗИ. Контроль минимизации рисков до заданного уровня (снижение количества инцидентов). Тюнинг СЗИ.

-

Непрерывное улучшение, охват все больших объектов бизнеса и ИТ-инфраструктуры, работа в соответствии с принципами P.D.C.A.-цикла Деминга для управления процессами.

Интересные публикации

|

Мы используем файлы cookies для улучшения качества обслуживания. Оставаясь на сайте, вы соглашаетесь с использованием данных технологий. |

Согласен |

Система менеджмента информационной безопасности (СМИБ) представляет собой руководство, управление, администрирование, разработку и создание, а также эффективное использование и контроль методов и средств, направленных на обеспечение информационной безопасности (ИБ) предприятия.

Предпосылки появления и развития

Невозможно представить работу предприятия без использования информации и коммуникационных технологий. При этом данные в автоматизированных информационных системах (АИС) практически беззащитны.

Необходимость организовать на предприятии надежную систему безопасности информации обусловлена следующими факторами:

- информация, которая хранится и используется АИС, необходима для принятия управленческих решений, произведения выплат, платежей и переводов денежных средств;

- данные в АИС важны не только для персонала компании, но и для ее клиентов (например, персональные и конфиденциальные сведения);

- хакеров становится все больше, растет число успешных компьютерных атак, а значит, растут и убытки компании.

Несоблюдение правил информационной безопасности может привести к:

- потере имиджа компании;

- снижению прибыли;

- потере доверия инвесторов и клиентов;

- изменению, искажению или потере секретных сведений;

- нестабильности бизнес-процессов;

- иным правовым последствиям.

Обеспечение ИБ предприятия должно гарантировать четкую и непрерывную работу АИС и защиту данных в ней.

Тщательно проработанная СМИБ:

- обеспечит непрерывный процесс производства;

- снизит возможные риски до минимума;

- выстроит оптимальную линию защиты данных;

- практически исключит операционные риски и кризисы.

Определение информационной безопасности

Информационная безопасность оказывает влияние на конкурентоспособность организации, ее репутацию и увеличение прибыли в конечном итоге. Причем, ограничение доступа посторонних к секретным сведениям – лишь одна из задач ИБ.

В стандарте ISO/IEC 27001 (международный стандарт СМИБ) информационная безопасность определена как охрана конфиденциальности, подлинности, доступности, достоверности и целостности секретных сведений.

Под конфиденциальностью понимается возможность доступа к информационным системам только сотрудников с соответствующими полномочиями.

Доступность информационных ресурсов – возможность ими пользоваться в любое время, когда это нужно.

Целостность и достоверность информации – это ее точность, полнота и выбор методов обработки.

Подлинность ресурсов информационных систем – возможность использования именно тех ресурсов, к которым обращается авторизованный пользователь.

СМИБ должна охватывать всю деятельность организации. Принятые положения при этом нужно регулярно контролировать, пересматривать и совершенствовать.

Сохранность секретных сведений значима не только для построения стратегии бизнеса в целом и выпуска основной продукции, но и для вспомогательных направлений бизнеса. Например, проведение переговоров, формирование условий контрактов или ценовой политики.

К секретным сведениям относят государственную, врачебную, военную, банковскую, нотариальную, налоговую тайны. Также тайны следствия, страхования, судопроизводства, усыновления и т.д.

За распространение секретных данных, правонарушителю грозит дисциплинарная, административная или уголовная ответственность.

В границах системы менеджмента информационной безопасности проводятся работы в нескольких направлениях.

| Управление информационной безопасностью на предприятии | |||

| Формирование политики безопасности | Организация департамента информационной безопасности | Разработка системы мер по реагированию на инциденты | Проведение аудитов информационной безопасности |

ИСО/МЭК 27001 – международный стандарт СМИБ

Система менеджмента информационной безопасности – это одна из частей менеджмента, основанная на предупреждении рисков бизнеса в процессе создания, внедрения, функционирования, аудита и улучшения ИБ.

ISO/IEC 27001 – это международный стандарт по ИБ, включающий требования по ИБ для создания и развития СМИБ.

При построении СМИБ, опираясь на требования международного стандарта ISO/IEC 27001, используют модель PDCA:

- Plan (Планирование) – создание СМИБ, перечня активов. Оценка возможных рисков, выбор необходимых мер безопасности;

- Do (Действие) – внедрение выбранных методов и средств защиты информационных систем;

- Check (Проверка) – внутренний аудит СМИБ – проверка эффективности работы системы.

- Act (Улучшения) – выполнение предупреждающих мер, внесение корректировок при необходимости.

Стандарт ISO/IEC 27001 включает лучшие международные разработки в сфере ИБ. Данным стандартом пользуются как моделью с целью разработать и внедрить наиболее эффективную и подходящую СМИБ для достижения бизнес-целей предприятия.

В России основной документ об утверждении Национального стандарта РФ ГОСТ Р ИСО/МЭК 27001-2006 – это приказ Ростехрегулирования № 37-ст от 27 декабря 2006 года.

Структура международного стандарта оценки СМИБ

Развитие серии стандартов по управлению информационной безопасностью началось с 1995 года. Первым был стандарт BS 7799. За прошедшее время его неоднократно редактировали и дополняли. В 2005 году в виде стандарта ISO/IEC 27001, позволяющего оценить систему МИБ, он был признан международным. С этого года все крупные предприятия начали его внедрять в свою систему управления бизнесом.

В структуре международного стандарта четыре части:

- Общие положения.

- Требования, предъявляемые к системе МИБ.

- Приложение А.

- Приложения В и С, перечень ссылок на источники информации.

Третья часть наиболее объемная. Здесь подробно расписаны требования к каждой составляющей информационной безопасности.

Основные направления:

- поддержка политики ИБ со стороны собственников и руководителей предприятия;

- создание структуры, способной обеспечить бесперебойную работу системы безопасности;

- классификация информационных ресурсов в соответствии с первостепенной необходимостью их защиты, назначение ответственных сотрудников;

- работа с персоналом – обучение правилам использования оборудования. Необходимо снизить человеческий фактор до минимума (ошибки, преднамеренные правонарушения, использование информации не по назначению);

- организация внешней защиты и физической безопасности, чтобы исключить неправомерное проникновение в здания и на территорию предприятия (например, ввести пропускной режим и установить камеры видеонаблюдения);

- организация контроля за информационными сетями и компьютерной безопасностью;

- исключение неправомерного доступа к системе и информации в ней (например, установить пароли, определить методы авторизации пользователей);

- составление плана на случай чрезвычайных ситуаций, чтобы не было перерыва в течении бизнес-процессов;

- контроль внедрения и использования системы информационной безопасности с точки зрения законодательства.

Четвертая часть документа рассказывает о принципах взаимодействия ISO/IEC 27001 с международной организацией экономического развития, системой контроля качества и экологии.

Все, что заключено в приложении А, необходимо исполнять в обязательном порядке. Исключения составляют только те пункты, которые невозможно применить на конкретном предприятии или в которых нет необходимости.

Плюсы СМИБ

Что дает эффективная СМИБ:

- авторитет организации возрастет не только на внутреннем, но и на внешнем рынке, появится возможность получить мировое признание;

- информация будет классифицирована по степени важности для предприятия, что позволит определить первоочередность и уровень обеспечения ее сохранности. Классификация данных упростит специалистам задачу по их защите;

- обеспечение взаимодействия информационной безопасности с остальными системами управления предприятием;

- возможность предугадать, а значит вовремя предотвратить возможные информационные угрозы;

- снижение затрат на СИБ, их оптимизация – когда ценные сведения будут «разложены по полочкам» будет проще принять решение о необходимости профинансировать нужное направление;

- предварительный просчет рисков облегчит процесс принятия решения в соответствии с поставленными целями предприятия – оценка возможного ущерба, вероятность его получения, оценка приемлемости рисков и необходимости их предотвращения;

- повысится эффективность управления компанией при наступлении чрезвычайных ситуаций за счет внедрения процессов непрерывного ведения бизнеса, разработки планов восстановления работоспособности и их регулярного обновления;

- контроль за исполнением политики ИБ – своевременное доведение до персонала, распределение ответственности в сфере информационной безопасности, обеспечение необходимыми ресурсами, внутренний аудит и анализ СМИБ.

Эффективное управление СИБ также снижает риск рейдерского захвата предприятия. Рейдерство – незаконное поглощение предприятия против воли собственников. Обычно рейдеры сначала выкупают маленькие пакеты акций, чьи владельцы не могут принимать решений в управлении компанией. А затем в судебном порядке пытаются доказать, что их права ущемлены. Параллельно создаются искусственные проблемные ситуации, мешающие предприятию нормально функционировать. Например, рейдеры выводят «неудобную» информацию о компании на всеобщее обозрение, что неумолимо приводит к снижению рейтинга и потере доверия у инвесторов и клиентов. Компания начинает работать в убыток и не может покрыть текущие расходы. Акции падают в цене и продаются за бесценок. Причем все это делается в рамках законодательства с использованием огрехов в работе руководства и собственников предприятия.

Надежная защита информации даст возможность избежать подобных ситуаций. Рейдерский захват невозможен, если злоумышленники не смогут получить сведения о внутренних процессах компании, правилах и нормах ее работы.

Руководителям предприятий рекомендуется уделить особое снимание менеджменту в области информационной безопасности. Несмотря на то, что СМИБ на первый взгляд не увеличивает прибыль, зато помогает ее сохранить.

11.06.2020